Une seconde loi renseignement ? Pour une main tremblante mais des idées claires [Livret #12]

La loi du 24 juillet 2015 relative au renseignement a constitué une absolue novation à la fois dans le paysage juridique français et dans le monde du renseignement, jusqu’alors habitué aux limbes du droit, voire à la franche illégalité.

Adoptée dans un contexte de résurgence du terrorisme islamiste sur le territoire national, elle n’appartient pourtant pas à la catégorie des lois antiterroristes (d’autant que son travail de rédaction avait débuté dès 2011[1] Cf. notre contribution « Une loi relative aux services de renseignement : l’utopie d’une démocratie adulte ? », note n°130 de la Fondation Jean Jaurès, 17 avril 2012, 20p., que son principe a fait l’objet d’un consensus parlementaire amorcé dès 2013[2] Sous l’impulsion décisive de Jean-Jacques Urvoas dans le cadre de ses fonctions de président de la commission des Lois de l’Assemblée nationale, de rapporteur d’une mission d’information … Continue reading et que le travail interministériel a débuté en septembre 2014). Il est toutefois exact que le terrorisme a laissé son empreinte sur ce texte.

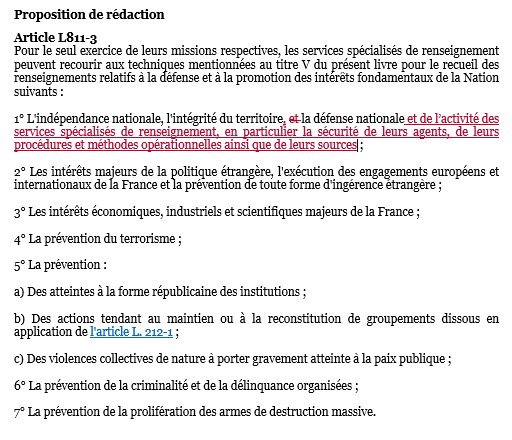

En effet, si la lutte contre le terrorisme constitue l’un des motifs pour solliciter la mise en œuvre d’une technique de renseignement (article L.811-3 du code de la sécurité intérieure, CSI[3] Par commodité, la mention du CSI ne sera plus réitérée dans la suite du texte.), elle incarne également une clause dérogatoire puisque certaines techniques ne peuvent être mises en œuvre que pour ce seul motif (L. 851-2, L.851-3, L.854-2 IV et, dans une certaine mesure, L.863-1). D’ailleurs, les attentats ont conduit le Gouvernement à introduire dans le texte deux articles non prévus par le travail interministériel : la surveillance de liste (L.851-2) et la surveillance algorithmique (L.851-3). Or, au regard de la nature et de l’intensité de l’ingérence induite dans la vie privée par ce dernier article, le législateur l’a frappé de caducité à des fins d’évaluation. En effet, son application devait s’éteindre au 31 décembre 2018. Or, en 2017, la loi du 30 octobre (dite loi Collomb) a prolongé, non le dispositif, mais le délai imparti, en même temps qu’elle frappait d’autres mesures de la même caducité. De fait, le renseignement a été promis à un second débat parlementaire qui doit avoir lieu avant le 31 décembre 2020.

La date butoir approchant, certains acteurs (à l’instar de Laurent Nuñez), ont évoqué une éventuelle nécessité de « moderniser » la loi renseignement sans que l’on parvienne à comprendre les raisons exactes ou les éléments obsolètes. Des acteurs parlementaires (Philippe Bas ou Yaël Braun-Pivet) ont eux aussi pris des positions, surtout motivées par le souhait d’élargir les prérogatives du contrôle parlementaire du renseignement[4] Sur ce point, nous renvoyons le lecteur à notre analyse et nos propositions publiées par L’Hétairie le 27 mai 2018 : « Contrôle parlementaire des services de renseignement : les … Continue reading. Enfin, l’Assemblée nationale a lancé une mission d’information sur l’évaluation de la loi Renseignement confiée à Guillaume Larrivé (LR) accompagné de Loïc Kervran et Jean-Michel Mis (LaREM)

Par conséquent, les cercles spécialisés bruissent et s’interrogent : le Gouvernement déposera-t-il une seconde loi renseignement avec des ajouts conséquents ? préférera-t-il opter pour des amendements au sein d’un vecteur législatif plus vaste afin de reconduire certains dispositifs[5] Certains articles de la « loi Collomb » précitée ont eux aussi été frappés d’un délai de caducité. ? s’agira-t-il d’une initiative parlementaire ? Le cas échéant, en provenance de l’Assemblée nationale ou du Sénat ? hostile ou favorable au Gouvernement ?

Si la loi renseignement ne nécessite guère d’être modernisée au regard de sa nature, elle peut en revanche être toilettée, voire complétée. Tel est l’objet de la présente contribution.

Une loi de principes qui exclut toute obsolescence programmée

La loi renseignement a été conçue par ses rédacteurs comme une loi-cadre mais n’a été que partiellement arbitrée en ce sens par l’interministériel. Par conséquent, elle régit principalement l’usage des techniques de recueil du renseignement (TR) même si elle aborde d’autres sujets plus génériques (principalement à l’initiative d’amendements parlementaires). On peut notamment songer au titre I au fort contenu principiel, mais également au titre VI, introduit pour aborder des thématiques d’organisation générale ainsi que des techniques non soumises à autorisation ; ce titre a été pensé pour servir de point d’accroche à des ajouts ultérieurs.

Au surplus, la mise en œuvre des TR répond à un cadre doctrinal extrêmement élaboré qui éloigne radicalement ce texte d’une simple loi de techniques. En effet, il pose cinq principes fondamentaux (proportionnalité, subsidiarité, individualisation, centralisation et territorialité) ainsi que des critères d’encadrement et de contrôle d’ordre général[6] Pour de plus amples développements, nous renvoyons le lecteur à notre contribution : « Quand l’Etat de droit rencontre l’Etat secret : cadre et garanties du recours aux … Continue reading. Ce parti pris préserve la loi d’une obsolescence programmée car la modalité technique importe moins que la nature de l’ingérence (violation du secret des correspondances, violation du domicile, etc.), ou du renseignement recueilli (données, paroles, images, position géographique). Et lorsqu’un dispositif technique est évoqué, la loi veille à ne rien figer grâce à l’emploi de termes génériques et au renvoi à des actes réglementaires.

En substance, la loi de 2015 a été rédigée pour ne pas vieillir, à l’instar de celle de 1991 qui, votée avant internet et le téléphone mobile, n’a pas nécessité de modifications pour prendre en charge les avancées technologiques. Par conséquent, les évolutions technologiques ne peuvent avoir d’incidence sur la rédaction lorsque leur principe figure dans la loi. A titre d’exemple, si les services de renseignement devaient utiliser des drones, et bien que cette hypothèse ne soit pas explicitement prévue, il leur suffirait d’énumérer les capacités du drone : collecte de données techniques (L.851-6), interceptions (L.852-1 II), captation de données informatiques (L.853-2), captation d’images ou de son (L.853-1), pénétration domiciliaire (L.853-3). Même l’irruption de la 5G, si elle compliquera l’action des services (dans les mêmes proportions que la biométrie a rendu plus complexe la clandestinité), ne saurait justifier un exercice législatif. Naturellement, il est toujours loisible au législateur de compenser des difficultés techniques par une autorisation d’accès direct aux réseaux des opérateurs, mais ce choix ferait basculer la France dans un modèle qu’elle a pour l’heure rejeté, édifiée par les dérives états-uniennes. Au demeurant, le Groupement interministériel de contrôle (GIC) doit plutôt se voir conférer les moyens nécessaires pour exercer sa mission plutôt que d’envisager l’hypothèse précédente.

En définitive, la plasticité du texte de loi permet une protection intangible des principes de droit qui ne sauraient être débordés par la technique ; elle évite également de devoir modifier fréquemment la loi et, ainsi, de s’exposer au risque d’une légifération sous le coup de l’émotion, portée par les événements ; enfin, elle préserve les services de renseignement des pressions exercées par des prestataires privés technologiques qui, en modifiant des spécifications, paralyseraient leur action.

Néanmoins, des ajustements peuvent être opérés pour renforcer cette philosophie.

Les cinq principes cardinaux de la loi renseignement : des garanties à défendre, renforcer et compléter

Les principes de proportionnalité et de subsidiarité : une épure à préserver

Très présents dans le droit européen (et notamment dans la jurisprudence de la CEDH), une recherche dans les corpus juridiques français démontre la rareté ou le caractère purement déclamatoire des principes de proportionnalité et de subsidiarité.

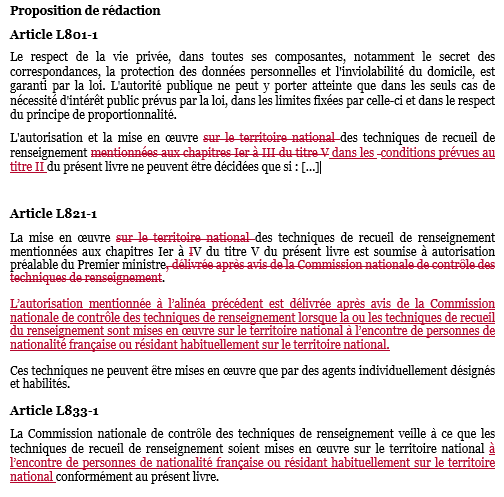

Le principe de proportionnalité s’avère le plus important des deux : il structure et parcourt le texte dans la mesure où les atteintes à la vie privée, en plus d’être soumises à autorisation, doivent être proportionnées aux motifs invoqués par les services de renseignement. L’article L. 801-1 s’en fait l’écho.

Or, la légistique apporte également de précieux éléments d’interprétation en créant une gradation entre les techniques, de la moins intrusive à la plus intrusive aux yeux du législateur de 2015[7] Dans l’ordre : recueil des données de connexion (RDC) < recueil des données de connexion en temps réel (RDCTR) < géolocalisation < IMSI catcher < interceptions de sécurité … Continue reading. De surcroît, les techniques jugées les plus intrusives sont frappées du principe de subsidiarité, lequel suppose qu’elles ne puissent être mises en œuvre sans avoir envisagé d’autres moyens ou sans que la particulière gravité ou l’imminence d’une menace ne l’impose. Ce critère se matérialise à l’article L.853-1 par la phrase : « lorsque les renseignements ne peuvent être recueillis par un autre moyen légalement autorisé ».

Le législateur s’est en cela inspiré de l’arrêt Uzun contre Allemagne rendu par la Cour européenne des droits de l’Homme (CEDH) le 2 septembre 2010, sans toutefois souscrire à l’ensemble de ses prémisses. Pour bâtir son propre raisonnement, il a examiné les TR au prisme de trois critères fondamentaux régulièrement mis en exergue par la CEDH : la nature de l’ingérence, son intensité et sa durée. En fonction de ces critères cumulatifs, les parlementaires ont établi une gradation qui peut, de surcroît, être modulée par des durées de mise en œuvre différenciées, des restrictions, etc.

Naturellement, l’ordonnancement qui en découle pourra toujours être sujet à discussion. A ce titre, d’aucuns estiment que le recueil de données de connexion (RDC) présente une ingérence au moins aussi importante que les interceptions de sécurité (IS). Le législateur avait préféré distinguer l’accès au contenant (RDC) de celui au contenu (IS), estimant le second plus attentatoire au respect de la vie privée que le premier. De fait, si un débat peut être ouvert, il importerait de ne pas brouiller l’équilibre institué en 2015 en matière de proportionnalité des TR [Préconisation n°1]. En particulier, certains (parmi lesquels la Commission nationale de contrôle des techniques de renseignement, CNCTR) voudraient distinguer différentes données de connexion aujourd’hui englobées dans le L.851-1. La complexité introduite n’apporterait rien à la protection des libertés fondamentales mais risquerait de brouiller l’édifice légistique et, par conséquent, d’introduire une insécurité juridique.

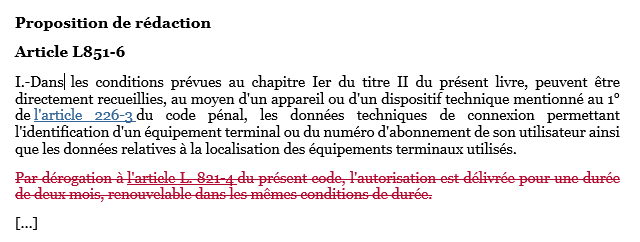

Certaines scories pourraient néanmoins être évacuées. Ainsi, l’ingérence induite par un IMSI catcher[8] Nous emploierons ce terme générique désormais passé dans le débat public même s’il ne correspond pas à la variété des dispositifs techniques et des modes de recueil. (articles L.851-6 et L.852-1) a-t-elle par exemple été surévaluée à l’occasion d’un débat où les arguments techniques et tactiques portaient peu en raison des assauts médiatiques sur ce point. Car si le dispositif technique peut capter des données techniques de connexion ou des correspondances sans les discriminer, celles-ci deviendraient inexploitables au regard de leur massivité, du « bruit numérique » induit. Son utilité procède au contraire de la capacité à individualiser une cible et donc à limiter l’ingérence (principe de l’annuaire inversé).Il conviendrait, dès lors, d’aligner l’usage de l’IMSI-catcher sur les autres techniques au regard de son ingérence dans la vie privée de même intensité [Préconisation n°2].

Dans les faits, il s’agirait d’aligner la durée de mise en œuvre de l’article L.851-6 sur la collecte de données techniques de connexion en temps réel (L.851-4) puisque l’ingérence dans la vie privée s’avère identique. Seules subsisteraient des modalités spécifiques d’effacement des données non pertinentes et de restriction du nombre d’appareils en usage, nécessaires à la proportionnalité de la disposition législative.

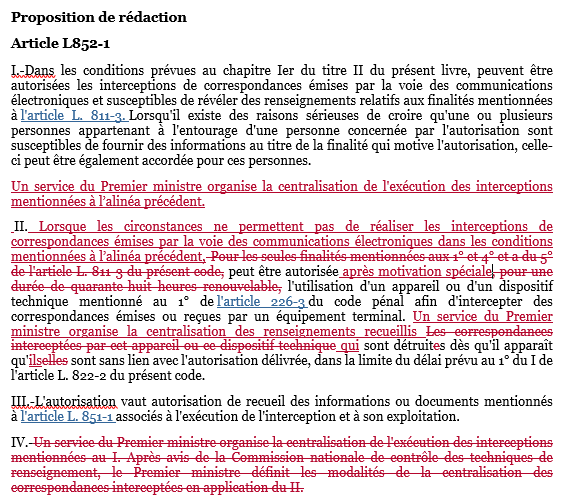

Concernant l’article L.852-1 II, il s’agirait de ne pas limiter l’usage à certaines finalités et pour un court laps de temps (puisque l’ingérence dans la vie privée est équivalente à une interception classique) tout en frappant le déclenchement de subsidiarité au regard des modalités de collecte.

Enfin, il pourrait être envisagé de centraliser les renseignements recueillis au sein du Groupement interministériel de contrôle (GIC) afin d’optimiser les capacités de contrôle. Cela supposerait le recours à des cœurs de réseaux spécifiquement dédiés à l’interception de correspondance par ce biais technique. Le Gouvernement avait étonnamment jugé ce procédé complexe lors des débats parlementaires de 2015, alors même qu’il est d’usage courant.

L’individualisation des TR au défi du big data

Adoptée peu après les révélations Snowden, la loi renseignement a tenu à s’affranchir d’un modèle de surveillance de masse. Elle a donc promu l’individualisation des TR en ce qui concerne tant leur cible (une personne ou son entourage, lorsque celui-ci sert d’écran), que leur commanditaire.

En ce qui concerne la cible, il s’agissait d’éviter les techniques mises en œuvre par rebonds, à l’instar des pratiques de la NSA qui permettent de surveiller jusqu’au troisième niveau de relation (i.e. l’ami de l’ami d’un individu, sans que des liens tangibles existent entre eux). C’est pourquoi, les débats parlementaires ont été nourris à propos d’une disposition relative au recueil des données de connexion d’une liste d’individus (L.851-2) et d’une autre applicable aux IS (L.852-1) qui permet d’étendre l’autorisation d’écoute à l’entourage d’une cible en cas d’implication supposée de celui-ci. Toutefois, dans ce seul dernier cas, un raisonnement a contrario aide à renforcer plus encore l’individualisation des techniques (car la dérogation rehausse la règle générale).

En ce qui concerne le commanditaire, l’article L. 821-2, s’il ménage une sous-traitance ou une co-traitance (« le service pour lequel elle est déposée ») n’en pose pas moins l’absence de mutualisation du produit d’une TR. Il s’agit d’un principe qui limite la portée de l’ingérence dans la vie privée de la cible, pensé comme tel par le législateur de l’époque. Cela relève d’ailleurs de la pure logique puisque les demandes de TR doivent être justifiées par l’un des motifs énumérés à l’article L. 811-3 et en fonction des missions respectives des services qui ne sauraient déposer les mêmes demandes pour les mêmes motifs et, partant, mutualiser le produit d’une TR. Même si la loi n’explicite pas ce raisonnement, elle le place au cœur du mécanisme d’autorisation.

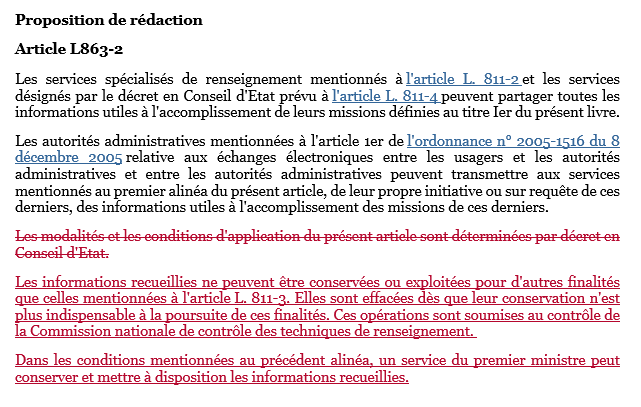

Au demeurant, l’article L.863-2 renforce cette interprétation dans la mesure où il prévoit la capacité pour les services de renseignement d’échanger des données (ce faisant, la disposition souligne plus encore l’absence de mutualisation en dehors des cas prévus par la loi) mais également de solliciter ou de recevoir des informations provenant d’autres administrations. Cependant, le décret en Conseil d’Etat qui devait détailler les conditions de cet échange n’a jamais été pris sans que l’on en comprenne réellement les raisons. D’aucuns évoquent un risque d’inconstitutionnalité pour incompétence négative[9] Cette hypothèse s’avère d’autant plus prégnante qu’un recours devant le Conseil d’Etat a été déposé le 25 juin dernier par la Quadrature du Net. Il porte spécifiquement sur … Continue reading. Dès lors, il convient de remédier à cette situation extrêmement préjudiciable en ce qu’elle prive les services de renseignement d’un outil ou les place dans une zone de légalité trouble [Préconisation n°3]. Deux solutions coexistent :

- La première suppose une réécriture de l’article L.863-2 dans le but d’inscrire dans la loi de plus amples précisions. Le cadre juridique pourrait ainsi prévoir un régime d’échanges de données, voire d’effacement, soumis au contrôle de la CNCTR ou de la formation spécialisée du Conseil d’Etat compétente en matière de contentieux lié aux TR et aux fichiers de souveraineté.

- A défaut, pourquoi ne pas imaginer, sur la base de cet article, la création de fichiers de souveraineté thématiques (lutte contre le terrorisme, lutte contre l’espionnage, etc.), déclarés à la CNIL, afin d’exploiter les données recueillies ?Certes, la jurisprudence du Conseil constitutionnel se montre peu clémente à l’égard des traitements généraux de données, mais on peut légitimement estimer qu’un fichier de souveraineté thématique ne rencontrerait pas d’objection.

Toutefois, et au-delà de ces considérations, un article vient s’affranchir du principe d’individualisation au profit d’une recherche, certes anonyme dans un premier temps, indifférenciée et tous azimuts : le L.851-3, relatif à la surveillance algorithmique sur les réseaux des opérateurs. Son adoption a donné lieu à d’intenses et légitimes débats. Il ne saurait être reconduit par la loi sans un très fort encadrement [Préconisation n°4], à savoir :

- un débat parlementaire éclairé par un rapport d’évaluation public et détaillé (prévu dans la loi d’ailleurs…) mettant en avant ses conditions de production (notamment les jeux de données utilisés), son utilité, les biais constatés, les opérations de remédiation mises en œuvre le cas échéant ;

- une restriction renouvelée à la lutte contre le terrorisme ;

- une évaluation récurrente ;

- une inscription légistique modifiée pour le placer en fin du chapitre Ier du titre V au regard de l’ingérence induite, voire dans un chapitre spécifique ;

- une modification de la terminologie employée puisque « l’anonymat » évoqué par cet article correspond en réalité à un « pseudonymat » au sens de la CNIL et des textes européens. La réflexion pourrait paraître pointilleuse, la rédaction actuelle fait pourtant courir un risque juridique non négligeable sur ce texte.

La centralisation, un principe à amplifier

Ultime principe fondateur promu, la centralisation apporte des garanties quant à la loyauté de l’exécution de la loi et aux capacités de contrôle tant de l’exécutif (contrôle interne) que de la CNCTR (contrôle externe). En effet, elle s’applique aussi bien aux données qu’à l’exécution de certaines techniques.

L’article L.822-1 pose ainsi un principe de centralisation des renseignements recueillis sur le territoire national ; le législateur a souhaité par ce biais assurer un contrôle aisé de leur adéquation avec les autorisations délivrées. A ce titre, l’article L. 833-2 prévoit un accès de la CNCTR à ces locaux (élément assez inédit de contrôle sur pièces et sur place gagné à la faveur des débats parlementaires). La surveillance des communications internationales fait elle aussi l’objet d’une centralisation (article L. 854-4) même si le contrôle de la CNCTR ne s’exerce pas avec la même acuité en raison de la localisation géographique des cibles (cf. infra).

Et pour rendre plus traçable encore cette centralisation, le GIC (désigné à plusieurs reprises dans la loi sous le qualificatif sibyllin « un service du Premier ministre ») centralise le produit de certaines techniques

- soit en jouant l’interface unique avec les opérateurs de communications électroniques (données de connexion et géolocalisation téléphonique aux articles L.851-1 et 4),

- soit en recevant le produit de certaines TR (IMSI catcher, articles L.851-6 et L.852-1 II),

- soit enfin en exécutant lui-même les IS (L.852-1). Ce dernier rôle renforce sa caractéristique d’interlocuteur unique des opérateurs et évite des demandes redondantes et les écoutes sauvages (le même principe de centralisation est en cours de déploiement avec les interceptions judiciaires via la Plateforme nationale des interceptions judiciaires, PNIJ).

Celles des TR non centralisées par le GIC le sont en dépit des demandes formulées par les parlementaires lors des débats : c’est le cas de la surveillance de liste (L.851-2), de la surveillance algorithmique (L.851-3) (exécutées directement sur le réseau des opérateurs), de la géolocalisation par balisage (L.851-5), de la captation de son, d’images ou de données informatiques (L.853-1 et 2) et, de manière évidente, de la pénétration domiciliaire (L.853-3). Un nouveau débat parlementaire ne pourra faire l’économie de la question d’une centralisation renforcée sous l’égide du GIC [Préconisation n°5] qui bénéficieraient d’un plan d’investissement pluriannuel à cet égard. Les technologies ont évolué qui permettent désormais d’envisager cette perspective à l’exception, naturellement, de la pénétration domiciliaire.Il ne s’agit pas de rendre plus complexe l’activité des services de renseignement. Au contraire, cette dernière pourrait être simplifiée en même temps que le contrôle amélioré.

Ce débat que nous appelons de nos vœux devra notamment porter une attention particulière sur l’article L.851-2 dans la mesure où les opérations prévues sont réalisées directement sur le réseau des opérateurs. A l’instar de l’article L.851-3, il ne saurait être reconduit par la loi sans un très fort encadrement [Préconisation n°6], à savoir :

- un débat parlementaire éclairé par un rapport d’évaluation public détaillé mettant en avant son utilité, les conditions et critères de sa conception ;

- une restriction à certaines finalités ;

- une évaluation récurrente ;

- une inscription légistique modifiée pour le placer en fin du chapitre Ier du titre V au regard de la nature de l’ingérence suscitée.

Dans tous les cas, la souhaitable extension du rôle du GIC finira par poser la question de la constitution de facto d’une agence technique qui aurait dépossédé les services de renseignement de cette partie très opérationnelle de leur activité. Sans que nous puissions en l’état nous prononcer sur cette question[10] L’Hétairie va constituer un groupe de travail sur ce point., le débat relatif à la création d’une agence technique mérite d’être posé afin que l’arbitrage rendu soit éclairé et définitif [Préconisation n°7]. Au-delà d’une réflexion instrumentale, il s’agit de notre modèle de renseignement qui est interrogé.

La territorialité, un critère à compléter

Le législateur de 2015 a promu un principe de territorialité aux conséquences très importantes :

- les mécanismes d’autorisation et de contrôle s’appliquent exclusivement aux TR mises en œuvre sur le territoire national ;

- la surveillance des communications internationales fait l’objet d’un régime distinct, nécessaire pour des raisons de sécurité juridique et de conventionalité, qui ne présente pas les mêmes rigueurs que le régime général.

Cette distinction, fondamentale, doit être absolument préservée [Préconisation n°8] pour plusieurs raisons :

- une raison doctrinale d’abord puisqu’un alignement des régimes constituerait le prélude à une autorisation de mise en œuvre des TR à l’étranger;

- une raison opérationnelle par conséquent, car pareille évolution nous placerait dans une infériorité tactique à l’égard de nos homologues et serait, surtout, inédite dans le monde ;

- une raison doctrinale encore puisque pareille évolution conférerait à notre législation un caractère universel qu’elle n’a pas (hormis dans des cas spécifiques), à la différence des Etats-Unis. Le changement introduit, certes intéressant, se révélerait vain puisque nous n’aurions pas les moyens de nos ambitions juridiques.

Pourtant, des décisions et des mesures ont déjà été prises qui rapprochent le régime juridique de la surveillance internationale de celui des TR mises en œuvre sur le territoire national. En outre, la CNCTR mène une sourde offensive pour accroître indûment ses prérogatives.

A l’inverse, une réflexion pourrait être conduite pour renforcer le critère géographique en favorisant l’application de la loi renseignement aux personnes de nationalité française ou résidant habituellement sur le territoire national [Préconisation n°9]. En 2015, un amendement en ce sens avait été adopté en commission mixte paritaire[11] Il modifiait l’article L. 821-1 en introduisant un deuxième alinéa (en gras) : « La mise en œuvre sur le territoire national des techniques de recueil de renseignement mentionnées … Continue reading puis supprimé par le Gouvernement lors de la lecture définitive en raison de la charge menée par certaines personnalités opposées à la loi. Pourtant, cette logique ne s’écarte pas de notre droit actuel, et tout particulièrement du droit des étrangers qui prévoit un régime très dérogatoire du droit commun incluant jusqu’à la rétention administrative ! Or ce droit a été déclaré constitutionnel et conventionnel, y compris dans ses excès.

Une modification en ce sens aurait pour principal avantage de faciliter les opérations de contre-espionnage sur le territoire national, alors même que notre pays fait l’objet d’un véritable pillage économique et technologique. En outre, elle permettrait de contourner une jurisprudence très restrictive de la CNCTR en matière de recueil de renseignement économique offensif[12] Comme l’établit le rapport de la DPR pour l’année 2017., à l’encontre du texte de loi (qui prévoit la défense et la promotion des intérêts fondamentaux de la nation) ou même des intentions du législateur de 2015.

Enfin, une évolution de la loi en ce sens ne ferait peser aucun risque en cas d’une – hypothétique – censure constitutionnelle dans la mesure où seules les nouvelles dispositions seraient alors concernées. La sécurité juridique de l’ensemble paraît donc préservée.

Deuxième garantie : des critères d’encadrement précis et cumulatifs

La précision des motifs

Dans le souci constant d’œuvrer à la prévisibilité du droit et à son intelligibilité, une attention particulière a été portée à la définition, à la nécessité et à la précision des motifs qui justifient une entaille au principe de respect de la vie privée. L’article L. 811-3 décline ceux des intérêts fondamentaux de la nation (notion figurant à l’article 410-1 du code pénal et introduite dans la constitution en 2005 à la faveur de la loi constitutionnelle du 1er mars 2005 relative à la Charte de l’environnement) qui peuvent être invoqués en soutien d’une demande de TR. Comme l’a analysé le Conseil constitutionnel dans sa décision du 23 juillet 2015, ces critères bénéficient tous de définitions précises figurant dans le code pénal, le code de procédure pénale, le CSI, le code des douanes ou le code de la défense. Ce périmètre, clairement défini et suffisamment précis, s’inscrit d’ailleurs dans le domaine de la police administrative et évite ainsi tout chevauchement préjudiciable avec la police judiciaire, comme le souligne le Conseil constitutionnel dans sa décision précitée.

Un débat s’est toutefois noué autour d’une éventuelle extension du champ du renseignement par rapport à la loi de juillet 1991 relative aux IS. En effet, les 7 items de l’article L.811-3 paraissent de prime abord plus amples que l’énumération effectuée par le précédent texte[13]« La sécurité nationale, la sauvegarde des éléments essentiels du potentiel scientifique et économique de la France, ou la prévention du terrorisme, de la criminalité et de la … Continue reading. Néanmoins, la notion de « sécurité nationale » évoquée par la loi de 1991 a paru insuffisamment précise au législateur de 2015, trop sujette à une interprétation jurisprudentielle que la Commission nationale de contrôle des interceptions de sécurité (CNCIS) avait patiemment bâtie depuis cette date. Il a donc été choisi de légaliser cette jurisprudence, ce qui explique la multiplication des items sans pour autant étendre le champ d’action des services.

Cependant, trois changements ont été introduits :

- le plus important consiste à expliciter la notion de « sauvegarde » employée en 1991 en utilisant les termes « défense et promotion » afin d’inscrire la dimension défensive et offensive du renseignement ; il s’agit ici d’une avancée majeure souhaitée par les parlementaires et validée par le Conseil constitutionnel.

- Le deuxième consiste à passer d’ « essentiels » à « majeurs » pour définir les intérêts économiques défendus ; la seule extension du champ d’action des services réside dans ce changement de vocable qui confirme le rôle du renseignement dans la politique économique du pays.

- Enfin, deux critères ont été ajoutés par rapport à la loi de 1991 : la lutte contre les violences collectives graves et antirépublicaines ainsi que la participation à la politique extérieure de la France (ce dernier item s’appliquant quasi exclusivement à la DGSE).

On peut difficilement invoquer une extension massive du champ du renseignement, mais plutôt des ajustements conformes à l’action des administrations du renseignement et aux besoins de l’Etat. Dans ces conditions, il convient de préserver la rédaction issue du texte de 2015 [Préconisation n°10].

Il conviendrait néanmoins de mener une réflexion pour intégrer parmi les items précités la sécurité des services, de leurs agents, de leurs méthodes et de leurs sources [Préconisation n°11]. En effet, la mise en œuvre d’une TR se justifie dans ces cas précis sans pour autant correspondre à l’épure du texte voté en 2015. Ainsi un service de renseignement pourrait-il solliciter une IS pour s’assurer par exemple de la fiabilité d’une source, de la sûreté des terminaux de communication employés par ses agents, etc.

Cette proposition permettrait d’introduire la notion juridique de « sources », de prévoir leur rémunération par le biais des fonds spéciaux et leur protection juridique, autant de questions qui représentent aujourd’hui des béances juridiques [Préconisation n°12].

Proposition de rédaction

Article L. 863-4

Pour l’accomplissement de leurs missions, les services spécialisés de renseignement peuvent rétribuer toute personne susceptible de concourir à leur information.

La rétribution mentionnée à l’alinéa précédent est effectuée au moyen de fonds spéciaux tels que prévus à l’article 154 de la loi de finances pour 2002.

Un contingentement à rationnaliser

En sus des garanties précitées, le contingentement des services autorisés à recourir aux TR mais aussi des techniques en volume et dans le temps permet de se prémunir contre une surveillance de masse durable (ce dernier critère s’avère déterminant dans la jurisprudence de la CEDH qui apprécie tant l’intensité de l’ingérence dans la vie privée que sa durée ; elle considère tout aussi problématique une faible ingérence dans la vie privée qui s’inscrit dans une longue durée).

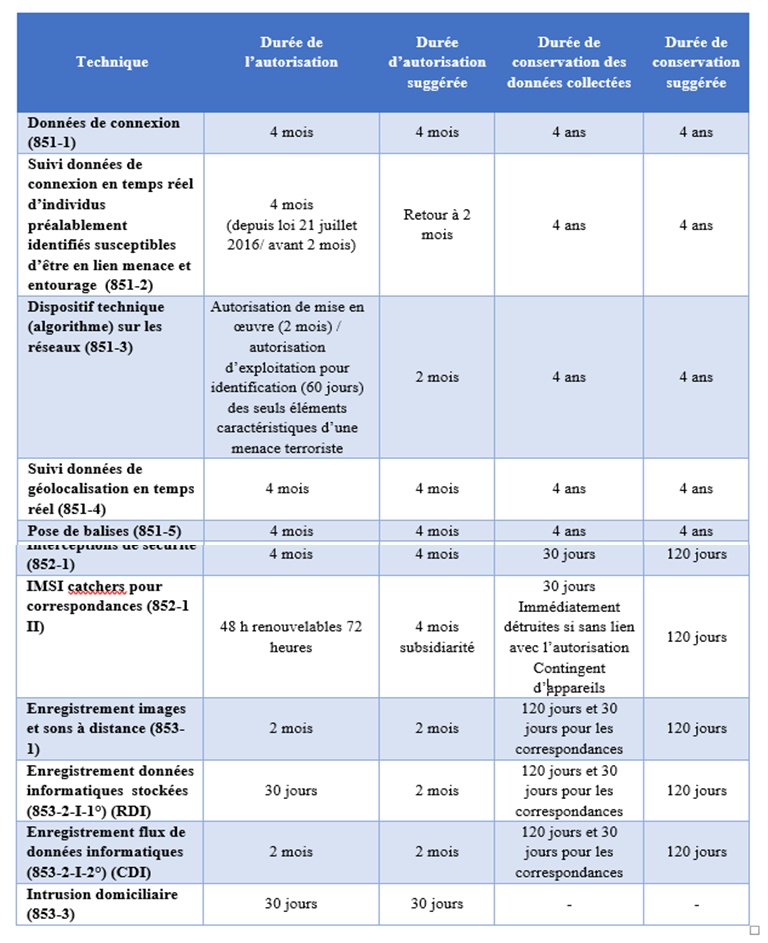

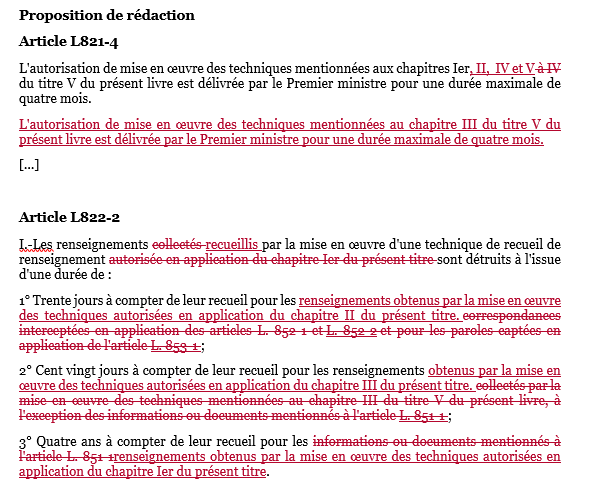

La loi établit ainsi des durées maximales de mise en œuvre des techniques au-delà desquelles une nouvelle autorisation s’impose. Celles-ci s’échelonnent selon le principe de proportionnalité déjà évoqué : la norme est de 4 mois (identique à la durée fixée par la loi de 1991, malgré de vifs débats parlementaires) avec des dérogations.

En écho, l’article L.822-2 prévoit des délais de conservation qui répondent à des considérations à la fois de proportionnalité, techniques (délais de traitement ou de déchiffrement) et historiques (délais hérités de la loi de 1991). L’échelle ainsi produite manque parfois de l’absolue cohérence qui structure le reste de la loi : en l’absence de contenu échangé, le délai est porté à 4 ans ; les paroles (liées aux IS ou à la sonorisation) sont conservées 30 jours tandis que les données informatiques et l’image bénéficient de 120 jours en raison de la durée nécessaire pour les traiter et alors même que l’ingérence paraît plus massive.

Il convient donc de réintroduire une certaine cohérence dans la proportionnalité appliquée [Préconisation n°13] au regard de l’ingérence créée mais également des délais de traitement des données :

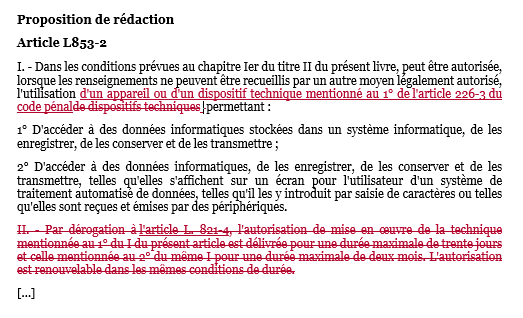

- En ce qui concerne les durées d’autorisation, hormis les éléments précités dans les préconisations 2,4 et 6, nous estimons l’échelonnement prévu cohérent et à conserver.

- Quant aux durées de conservation, les restrictions posées s’avèrent inutilement complexes, voire incohérentes, d’autant que l’intensité de l’ingérence dans la vie privée est ici résiduelle (il ne s’agit que d’exploiter son produit). Cette incohérence se manifeste avec acuité au sein de l’article L.853-2 puisque l’enregistrement de données informatiques stockées (853-2-I-1°) est autorisé pendant 30 jours tandis que l’enregistrement de flux de données informatiques (853-2-I-2°) l’est pour 2 mois. Pourtant, on peine à comprendre la différence de nature et d’intensité de l’ingérence et, si elle avait un sens, l’inversion des durées paraîtrait plus logique. Puis, pour les durées de conservation, un courriel sera conservé 30 jours alors qu’un journal intime en traitement de texte le sera pour 120 jours. Tout cela n’est ni raisonnable, ni pertinent.

Nota sur la proposition de rédaction : nous proposons également de renvoyer à l’article 226-3 du code pénal pour décrire le dispositif technique de captation de données informatiques, conformément à la formulation retenue pour l’article L.851-6 ou L.852- 1 [Préconisation n°14].

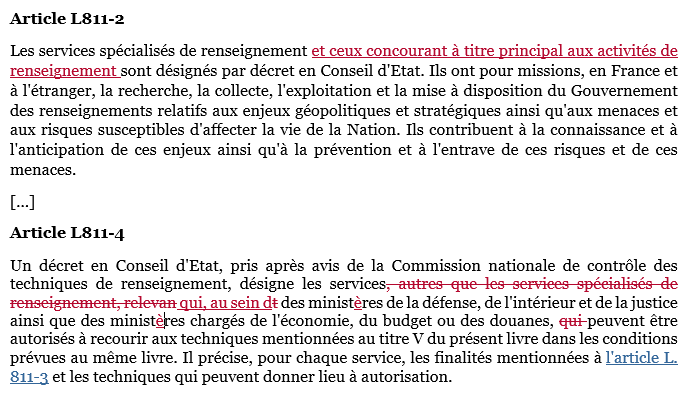

Enfin, le législateur a apporté un soin particulier aux services autorisés à recourir aux TR. La logique a voulu que l’ensemble des services de renseignement (désignés par un décret prévu à l’article L.811-2) puissent recourir aux TR. Cette astuce légistique destinée à ne pas énumérer des services dans la loi (pour des raisons constitutionnelles et pratiques) correspond en réalité à une fâcheuse pratique qui consiste à désigner les services de renseignement par l’emploi de TR.

Au demeurant, à cette liste est venue s’adjoindre une autre, composée d’administrations dites du « deuxième cercle de la communauté du renseignement » en application de l’article L.811-4. Celles-ci ont véritablement pullulé, sans grande cohérence. Une forme de snobisme s’est emparée des services de police qui ont souhaité intégrer la « communauté du renseignement » sans que leurs missions ou leurs structures ne s’y prêtent pour autant. La CNCTR n’avait pas manqué de le signaler dans son avis rendu sur le projet de décret d’application. Il devient donc urgent de prendre un décret pour désigner les services spécialisés de renseignement à raison de leurs fonctions et non de leurs outils [Préconisation n°15] tout en diminuant le nombre de services autorisés à recourir à des TR dans le cadre de l’article L.811-4 [Préconisation n°16]. Au regard de la nature des ingérences dans la vie privée, l’usage des TR doit se cantonner à des administrations spécialisées, dotées d’une structure interne idoine.

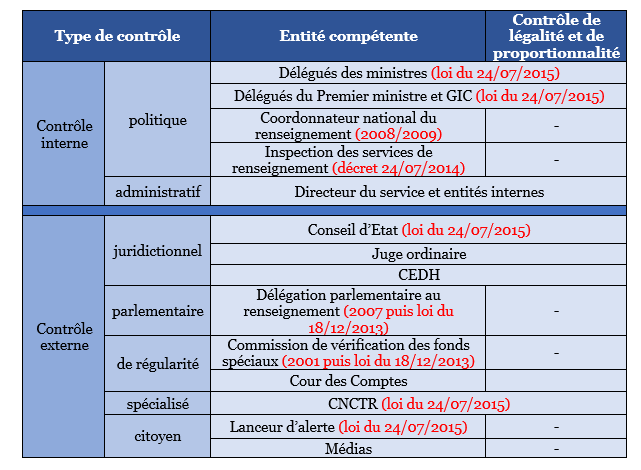

Troisième garantie fondamentale : une trame de contrôles cumulatifs à conforter

Au-delà d’avancées doctrinales et principielles, la loi renseignement est venue parachever une architecture de contrôles patiemment construite, notamment depuis 2013[14] Pour de plus amples développements, se rapporter à « Quand l’Etat de droit rencontre l’Etat secret… », op. cit.. Comme l’indique le tableau ci-après, elle a introduit de nombreuses modalités de contrôle.

La principale innovation introduite par la loi renseignement réside dans la création de la Commission nationale de contrôle des techniques de renseignement (CNCTR), en charge du contrôle de légalité et de proportionnalité. Près de cinq ans après sa création, il apparaît clairement que l’institution a su trouver sa place, au point qu’elle souhaite désormais accroître ses prérogatives.

La commission souhaite ainsi contrôler la surveillance des communications internationales (cf. supra) mais également les échanges entre les services de renseignement français et leurs homologues. Or, la loi a privé expressis verbis la CNCTR de la connaissance de ces relations (article L.833-2) ; cette interdiction est communément appelée la règle du tiers service. Elle s’applique également à la Délégation parlementaire au renseignement (DPR), comme l’établit le dernier alinéa de l’article 6 nonies de l’ordonnance n° 58-1100 du 17 novembre 1958 relative au fonctionnement des assemblées parlementaires. Mais, à l’imitation des instances belges, suisses, danoises, néerlandaises, norvégiennes, danoises et britanniques, la CNCTR souhaite investir ce champ.

Il est vrai que cette coopération interservices se révélerait sujette à caution dans des cas très restreints :

- Un éventuel contournement d’un refus d’autorisation de mise en œuvre d’une TR grâce à une surveillance portée par un service étranger ;

- L’anticipation d’un refus d’autorisation pour cause d’une insuffisante motivation ;

- L’exploitation de renseignements obtenus par des services étrangers de manière illégale ou contraire aux principes fondamentaux (notamment la torture).

En l’état, rien ne permet d’avancer que ces cas présente une quelconque réalité. Toutefois, un système ne saurait reposer sur une indéniable déontologie qui ne donne pas lieu à un contrôle et, surtout, à des orientations et choix politiques. En revanche, il ne relève pas de la compétence de la CNCTR de procéder à cet examen, sauf à étendre considérablement ses prérogatives pour les faire porter sur l’ensemble des activités de renseignement et non uniquement sur la mise en œuvre des TR.

Il semble que le Premier ministre, seul responsable de cette politique publique, doive assumer cette tâche à des fins de contrôle mais également d’orientation. Il pourrait ainsi confier à l’inspection des services de renseignement une mission permanente de contrôle de la règle du tiers service et, après avoir fixé des orientations, lui demander de s’assurer de la conformité des actions conduites avec celles-ci [Préconisation n°17].

Proposition de rédaction

Titre VI

Chapitre IV : Du contrôle interne des services spécialisés de renseignement

Article L.864-1

Dans le respect du droit et des conventions internationales auxquelles la France est partie, le Premier ministre fixe des orientations relatives aux échanges entre les services spécialisés de renseignement et des services étrangers ou des organismes internationaux.

L’inspection des services de renseignement est compétente pour s’assurer du respect de ces orientations. Elle remet un rapport annuel au Premier ministre relatif à l’application du présent article.

D’une manière générale, les activités de contrôle interne des services de renseignement doivent connaître une plus grande formalisation et une plus forte spécialisation. Il paraît ainsi nécessaire de porter un effort sur les entités internes aux services. L’adoption d’un cadre juridique complet plaide en faveur de l’émergence de véritables (sous-)directions de la conformité et de la légalité au sein de chacun des services [Préconisation n°18].

De même, les ministres, pour l’instruction des demandes d’autorisation de mise en œuvre d’une TR par les services relevant de leur autorité pourraient imiter l’exemple du Bureau réservé au sein du cabinet du ministre des Armées [Préconisation n°19], instance spécialisée qui assure à temps plein un suivi expert des demandes et de leur exécution. Trop souvent, cette étape du contrôle interne prévue à l’article L.821-2, n’est pas assumée avec une diligence suffisante. A l’inverse, une instance spécialisée et permanente réaliserait un pré-contrôle de légalité et de proportionnalité mais, surtout, un contrôle d’opportunité au regard des orientations prises par le ministre. Car seul cet échelon paraît pertinent pour réaliser ce contrôle d’opportunité avec, dans une moindre mesure, le Premier ministre (lequel s’avère plus éloigné des impératifs opérationnels poursuivis par un service et son ministre de tutelle). Quant à la CNCTR, même s’il s’agit d’une tentation constante, elle a clairement été exclue de cette modalité de contrôle.

La complémentarité des voies de contrôle suppose également leur dialogue, harmonieux et constructif sans éluder les cas de désaccords, opérationnels ou doctrinaux. Or la CNCTR ne délivre que des avis qui ne lient évidemment pas le Gouvernement dans cette matière régalienne. Le sujet avait d’ailleurs soulevé d’intenses débats en 2015. De fait, le Premier ministre dispose d’une capacité de passer outre un avis défavorable, mais il doit alors motiver sa décision (L.821-4) ; la CNCTR peut alors saisir la formation juridictionnelle du Conseil d’Etat (L.833-8). Ce dialogue prévu par le législateur s’avère nécessaire pour que chaque entité exerce pleinement sa fonction, sans minoration et sans exacerbation. Or, il semblerait que les différents Premiers ministres aient quasiment abdiqué leur capacité de passer outre, y compris lorsque la CNCTR s’affranchit de la loi ou des intentions du législateur. S’ensuit un déséquilibre qui nuit à l’ensemble de l’édifice et expose inutilement la CNCTR face à un défaut de responsabilité de l’exécutif. Il convient donc de restaurer cette capacité de passer outre du Premier ministre [Préconisation n°20], ce qui suppose que le chef du Gouvernement élabore une véritable doctrine en la matière, qu’il puisse assumer politiquement et juridiquement.

Enfin, toujours en matière de contrôle, il convient d’aborder la question du contentieux relatif aux fichiers de souveraineté. Celui-ci a été confié à la formation spécialisée du Conseil d’Etat, contre l’avis de la CNIL qui souhaitait l’exercer. Si cette dernière option ne paraissait pas pertinente car elle aurait concentré activités de régulation et juridictionnels au sein de la même instance tout en élargissant démesurément les habilitations au secret de la défense nationale, il semblerait nécessaire que la CNIL puisse saisir directement cette formation spécialisée, au même titre que la CNCTR peut le faire dans le cadre de ses attributions (L.833-8) [Préconisation n°21].

Les « oublis » de la loi de 2015

Par manque de temps ou de volonté politique, certaines dispositions font cruellement défaut à la loi de 2015. Un nouvel exercice parlementaire permettrait d’y remédier.

Instituer l’interconnexion en technique de renseignement

Les services de renseignement disposent depuis 2015 d’une grande quantité de renseignements. Toutefois, la nécessaire individualisation du produit des TR et l’absence de mutualisation freinent une collaboration dont l’étroitesse permettrait d’agir mieux et plus vite. A ce titre, l’interconnexion de fichiers, même temporaire, s’avérerait extrêmement utile, comme en témoigne celle qui est réalisée de manière manuelle dans le cadre d’enquêtes (l’agent recueille les données présentes sur les différents fichiers pour lesquels il possède des droits de consultation) ou de cellules interagences (les plus connues sont Al-lat à la DGSI ou Hermès au CPCO).Le cadre juridique est donc hypocritement respecté puisqu’aucune interconnexion informatique n’est opérée, mais l’ingérence dans la vie privée existe sans pour autant s’avérer parfaitement efficace pour les enquêteurs du fait des moyens utilisés dans cet objectif.

La situation, ubuesque, va perdurer puisque la mesure demeure très strictement encadrée par la CNIL qui la considère comme un nouveau traitement de données devant être soumis à autorisation, ce qui entrave toute possibilité opérationnelle.

Le sujet revêt une grande importance et se situait à ce titre en bonne place dans le discours du président de la République aux préfets, le 5 septembre 2017 : « Pour améliorer l’exploitation des informations sept décrets relatifs aux fichiers de renseignement viennent d’être également publiés au début du mois d’août. J’ai également demandé au SGDSN d’engager une réflexion sur la modernisation et les possibilités de croisement de certains de ces fichiers ».

En réponse à ces limites, deux principales optiques, complémentaires, paraissent envisageables :

- La première option consisterait à promouvoir le principe d’une interface « hit/no hit » appliquée aux fichiers des services de renseignement [Préconisation n°22] : les recoupements pertinents induiraient un « hit » qui donnerait lieu à une levée d’anonymat[15] Ou, plus exactement en droit, de pseudonymat., selon les modalités proches de celles prévues à l’article L.851-3 (demande à la CNCTR qui statue). Toutes les potentialités des fichiers ne seraient pas exploitées mais, il s’agirait d’une avancée très notable.

- La seconde, plus ambitieuse, prend en compte la doctrine de la CNIL en matière d’interconnexion : il s’agirait d’ériger cette dernière en technique de recueil du renseignement à part entière [Préconisation n°23]. Soumise à autorisation du Premier ministre après avis de la CNCTR, elle serait mise en œuvre de manière temporaire, à l’égard d’un individu déterminé, et frappée de subsidiarité. Les renseignements sans lien avec la demande seraient détruits dans les plus brefs délais et ne seraient conservés pendant 10 jours que ceux en lien direct avec la demande formulée. La CNCTR exercerait un contrôle a priori et ex post. Cette perspective a le mérite de s’insérer dans un cadre légal précis, lequel met en œuvre les principes de proportionnalité (voire de subsidiarité) en même temps qu’il offre des mécanismes de contrôle et des voies de recours, y compris juridictionnelles. Les garanties apportées justifieraient pleinement la mise en œuvre de cette mesure.

Proposition de rédaction

Chapitre VI : De l’interconnexion des fichiers de souveraineté

Article L.856-1

Dans les conditions prévues au chapitre Ier du titre II du présent livre, lorsque les renseignements ne peuvent être recueillis par un autre moyen légalement autorisé, les services mentionnés aux articles L. 811-2 peuvent être autorisés à procéder à l’interconnexion de fichiers.

La demande précise

1° Le ou les fichiers concernés ;

2° Le service pour lequel elle est présentée ;

3° La ou les finalités poursuivies ;

4° Le ou les motifs des mesures ;

5° La ou les personnes concernées.

L’autorisation délivrée s’applique à une seule opération d’interconnexion. Elle est délivrée pour une durée de 12 heures.

Les renseignements recueillis sont détruits dès qu’il apparaît qu’ils ne sont pas en rapport avec l’autorisation de mise en œuvre, dans un délai maximal de 10 jours. Ces opérations sont soumises au contrôle de la Commission nationale de contrôle des techniques de renseignement.

La surveillance « à l’ancienne » rendue a-légale, voire illégale

Deux méthodes communément utilisées ne sont donc prévues par les textes alors même qu’elles emportent une ingérence dans la vie privée et font l’objet d’une jurisprudence de la CEDH : il s’agit de la surveillance postale et de la surveillance visuelle.

- Alors que les services de renseignement peuvent réaliser des « interceptions de correspondances émises par la voie des communications électroniques », rien ne les autorise à intercepter des correspondances postales. Si les individus constituant une menace ont longtemps préféré utiliser des moyens technologiques, le courrier postal reprend de la vigueur. Il convient donc de prévoir son interception dans la loi par un effet de parallélisme des formes [Préconisation n°24].

Proposition de rédaction

Article L.852-3

Dans les conditions prévues au chapitre Ier du titre II du présent livre, peuvent être autorisés les interceptions de correspondance postale ou leur soustraction.

Si la mise en œuvre de cette technique nécessite l’introduction dans un véhicule ou dans un lieu privé, cette mesure s’effectue selon les modalités définies à l’article L. 853-3.

- De même, si la géolocalisation (y compris en temps réel) et la captation de sons ou d’images dans un lieu privé font l’objet de dispositions législatives particulières, rien n’indique que les agents des services de renseignement puissent librement y recourir dans un lieu public. Au demeurant, la CEDH estime que l’ingérence dans la vie privée induite par une « surveillance visuelle » est à prendre en considération. Et de la même manière que la vidéosurveillance publique est encadrée, il conviendrait d’offrir une sécurité juridique à l’activité de filature [Préconisation n°25]. Néanmoins, au regard de la faible ingérence et de la banalité de cette méthode, il conviendrait de la classer dans les TR non soumises à autorisation énumérées au sein du chapitre III du titre VI du livre VIII du CSI.

Proposition de rédaction

Article L.863-3

Dans l’accomplissement de leurs missions définies au titre Ier du présent livre, les agents individuellement désignés et habilités des services mentionnés à l’article L. 811-2 ou des services désignés par le décret en Conseil d’Etat prévu à l’article L. 811-4 peuvent

1° procéder à la captation, la fixation, la transmission et l’enregistrement de paroles ou d’images dans un lieu public ;

2° suivre les déplacements d’une personne susceptible de porter atteinte aux intérêts fondamentaux de la Nation mentionnés à l’article L. 811-3 et conserver les éléments de localisation.

Dans ces deux cas, nous ne souhaitons pas imposer une charge supplémentaire aux services de renseignement mais sécuriser leur activité.

Autoriser la recherche technologique

Le développement de l’intelligence artificielle (IA) offre de très importantes capacités de progrès dans le monde du renseignement. Toutefois, pour être efficace, l’IA doit ingérer de grandes quantités de données hétérogènes et réelles. Or,

- la génération de jeux de données d’entraînement ne permet pas de développer des capacités algorithmiques parfaitement adaptées au réel.

- le renseignement recueilli n’est pas directement exploitable puisque seuls les éléments en lien avec le motif d’autorisation de la TR doivent être transcrits ou extraits, le reliquat étant détruit.

- rien ne permet d’exploiter les données recueillies (avant exploitation, donc) pour réaliser des opérations de recherche et développement.

Il faut donc de remédier à cette situation en favorisant la recherche et l’entraînement algorithmique sur le renseignement collecté [Préconisation n°26] si l’on désire éviter que notre pays accroisse son retard et/ou que les algorithmes utilisés présentent des biais majeurs (notamment des biais culturels dans la mesure où ils seront conçus dans d’autres pays plus avancés).

De fait, il semblerait pertinent de permettre l’exploitation des renseignements recueillis à cette fin, d’encadrer cette pratique et notamment de prévoir une durée de conservation. Une avancée similaire a été opérée pour un autre secteur par l’article 36 de la loi du 13 juillet 2018 relative à la programmation militaire pour les années 2019 à 2025 et portant diverses dispositions intéressant la défense.

Proposition de rédaction

Article L. 822-5

Dans une mesure strictement nécessaire aux besoins de la recherche, de l’analyse et du test techniques, et à l’exclusion de toute utilisation pour la surveillance des personnes concernées, les renseignements collectés peuvent être conservés et exploités. Ils sont détruits à l’issue de ces opérations.

Ces opérations sont réalisées sur autorisation du ministre dont relève le service concerné ou son représentant, par des agents individuellement désignés et habilités, et après déclaration préalable à la Commission nationale de contrôle des techniques de renseignement qui en contrôle le déroulement et le résultat de ces opérations.

Les conditions d’application du présent article sont fixées par arrêté du Premier ministre, pris après avis de la Commission nationale de contrôle des techniques de renseignement.

Le déchiffrement en question

La question du chiffrement, en voie de généralisation, met en difficulté la capacité des services de renseignement à recueillir des informations exploitables. Au-delà des questions de moyens technologiques, ce point revêt une forte dimension juridique, et en particulier de droit international dans une confrontation avec les GAFAM pour l’application du droit et de demandes qui achoppent bien souvent sur un chiffrement de bout en bout.

En ce domaine, les services de renseignement voient leurs moyens limitativement énumérés par l’article L. 871-1 dont l’entrave est pénalement sanctionnée, comme le précise l’article L.881-2. Le Gouvernement de l’époque n’avait pas souhaité aller au-delà plus loin sur ce sujet au regard de l’inquiétude de certains acteurs qui y voyaient une atteinte à la qualité du chiffrement et donc à la sécurité des citoyens. Il convient désormais de faciliter le déchiffrement des données [Préconisation n°27] en :

- Réitérant une opposition absolue à l’introduction de portes dérobées ;

- Obligeant les entreprises concernées à disposer d’un réservoir de clés de chiffrement que pourraient solliciter les services afin de mettre au clair les données d’un individu faisant l’objet d’une surveillance. Certaines le font déjà sans abaisser leurs standards de sécurité ;

- Conférant le statut d’opérateurs de communications électroniques à certaines entreprises (WhatsApp, Hangouts, Messenger, Skype…) afin d’appliquer le droit commun des interceptions de sécurité ;

- Accroissant considérablement les sanctions en cas de refus de déférer à des demandes, notamment par le biais d’amendes proportionnelles au chiffre d’affaires de l’entreprise concernée, voire d’interdiction de déployer une activité. Le RGPD a prévu des sanctions similaires.

Varia à approfondir

Certaines thématiques, omises ou écartées lors de la rédaction du texte de loi, mériteraient une réflexion au regard de leur caractère stratégique et de la nécessité d’une sécurisation juridique :

- Ainsi les « opérations clandestines » ne font-elles l’objet d’aucun encadrement alors même qu’une traçabilité et un processus d’autorisation prévu par la loi paraîtraient de bon aloi [Préconisation n°28]. Avec le recours massif à ce mode opératoire en amont des théâtres d’opérations extérieures et la judiciarisation croissante de ceux-ci, l’insécurité juridique des agents paraît accrue. Il convient de légiférer sur ce point pour ne pas y être contraint à l’issue d’une crise qui s’opérera toujours aux dépens des agents. A nouveau, il ne s’agit pas de restreindre les capacités d’action de l’exécutif (établies par l’article L.811-2 en cette matière spécifique), mais d’offrir une sécurité juridique aux membres des services pour éviter définitivement que des épisodes comme le Rainbow warrior ne se reproduisent.

- De même, le nouveau support d’action cybernétique paraît absent de la réflexion ou abordé de manière superficielle[16] Au-delà de l’article 323-8 du code pénal, créé par la loi de 2015, qui a récemment inspiré la modification de l’article L.4123-12 du code de la défense.. Il entraîne pourtant des spécificités juridiques et ou technologiques. Sur ce point, une réflexion mériterait d’être conduite méticuleusement pour examiner les dispositions spécifiques nécessaires [Préconisation n°29].

- Enfin, la loi n’aborde aucunement les questions liées aux ressources humaines des services de renseignement, sujet pourtant fondamental pour l’avenir de ces administrations. La DGSE dispose d’un cadre réglementaire rénové présentant des particularités extrêmement précieuses. Tel n’est pas le cas des autres services qui, en raison de leur taille limitée, n’offrent pas les mêmes possibilités. Une réflexion doit se nouer autour de la capacité de mobilité au sein de la communauté du renseignement afin de permettre la réalisation de carrières entières dans le renseignement, d’installer des habitudes de travail et de favoriser une diversification des cultures professionnelles [Préconisation n°30]. Cette réflexion pourrait par exemple proposer un statut dérogatoire de la fonction publique (au regard des spécificités qui pèsent sur ces métiers) en créant un corps interministériel dédié.

Quelques corrections et ajouts légistiques à prévoir

Peu connue du grand public, la légistique (science de la rédaction des lois) ne se résume pas qu’à une question de vocabulaire ou de tournure de phrase. Elle emporte des conséquences majeures, comme déjà évoqué concernant par exemple les principes de proportionnalité et de subsidiarité. Or, la loi de 2015 présente quelques faiblesses à corriger.

Des ajouts pour créer un droit du renseignement unifié

Le caractère inabouti de loi-cadre n’a pas permis la constitution d’un droit du renseignement unifié, présentant dans le seul code de la sécurité intérieure l’ensemble des dispositions législatives et réglementaires applicables. Au-delà d’un souci de présentation, pareil travail favoriserait un travail de revue des dispositions existantes et répondrait aux objectifs démocratiques de prévisibilité du droit, nécessaire à un contrôle citoyen.

Il est ainsi proposé de recodifier :

- Les articles relatifs à la DPR avec les modifications suggérées dans notre précédente contribution [Préconisation n°31]. Ainsi, l’ensemble des organes de contrôle figureraient-ils dans le CSI.

- Les dispositions présentes dans d’autres codes en matière d’identité fictive, de témoignage, d’exemption pénale, etc. au sein du chapitre II du titre VI, opportunément intitulé « De la protection juridique des agents » [Préconisation n°32].

- L’ensemble des droits de consultation de fichiers octroyés aux services de renseignement. Aucun document d’ensemble n’existe qui précise les droits de consultations votés au gré de différents vecteurs législatifs. Cette carence paraît extrêmement problématique [Préconisation n°33] ; la combler permettrait de favoriser la préconisation antérieure relative à l’interconnexion.

Un travail de lissage terminologique

La loi renseignement a légiféré sur un domaine peu connu du droit : celui des techniques et de la donnée. De ce fait, subsistent des hésitations notionnelles et de vocabulaire qui ne sauraient nourrir des raisonnements juridiques par a contrario et qui, par conséquent, doivent être lissées.

Renseignement ou données ?

Dans le texte adopté, les techniques sont dites de recueil du « renseignement », lequel est recueilli ou collecté, exploité, centralisé. Ce terme a l’avantage d’indiquer immédiatement la but poursuivi mais pourrait être sujet à débat : recueille-t-on directement un renseignement ou une information qui, par exploitation, devient du renseignement ? Ne recueille-t-on pas plutôt des « données » que l’on exploite ? Le cas échéant, qu’est-ce qu’une donnée ? La définition doit-elle tenir compte de la technique et encourir le risque d’obsolescence ?

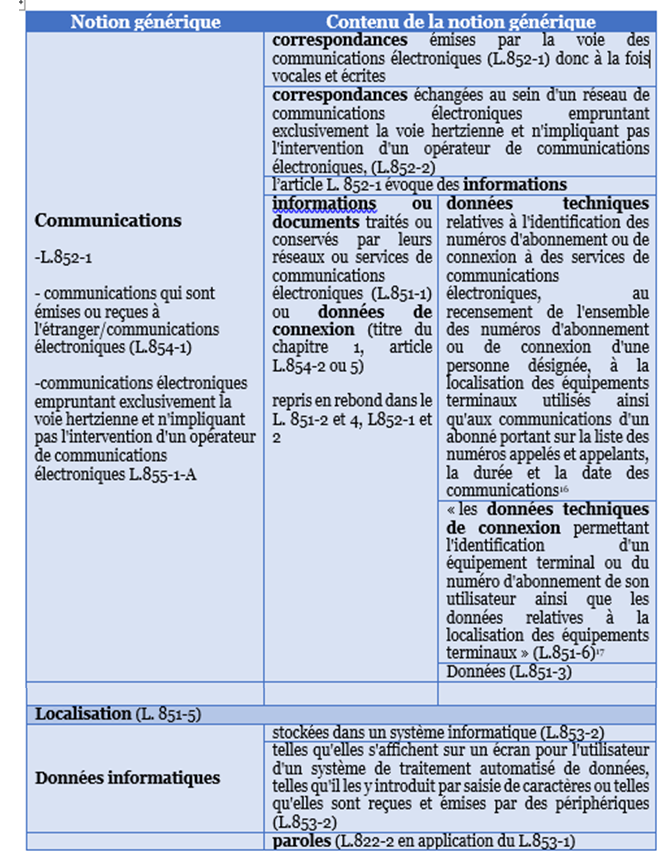

La loi ne donne pas de définition des termes qu’elle emploie mais semble établir une hiérarchie puisque le « renseignement » recouvre trois grandes catégories (les communications, les données de localisation et les données informatiques). Cependant, celles-ci se subdivisent, créant une forme de maquis notionnel parfois dénué de constance :

En sus de ce manque de constance, la loi établit quelques équivalences étonnantes :

- L’article L. 881-2 met sur le même plan les informations, documents et renseignements.

- L’article L.863-2 évoque un échange d’« informations » entre services, plaçant cette notion en surplomb de celle du renseignement.

- Dans le même ordre d’idées, l’article L.863-1 évoque les « données sur les personnes ».

- L’article L.871-1 évoque le « déchiffrement des données » tandis que les articles L. 822-2 et L.855-1 B utilise la terme de renseignements chiffrés. Les données du L. 871-1 concernent-elles également les correspondances ? Ce qui paraîtrait naturel pour cet article mais illogique au regard de la gradation précédemment établie.

- L’article L. 851-3 utilise indistinctement les termes de « données » et « informations » (« sans recueillir d’autres données », « informations et données recueillies », puis « des données susceptibles de caractériser l’existence d’une menace », « l’identification de la ou des personnes concernées et le recueil des données afférentes »).

- L’article L.863-1 introduit également la notion de « contenu » (« des contenus provoquant directement à la commission d’actes de terrorisme ou en faisant l’apologie »).

- Sans compter que si l’article L.852-1 évoque la « voie des communications électroniques », les articles L. 852-2 et L. 854-2 préfèrent, pour le même sujet, le terme de « réseaux ».

Il paraît donc impérieux de remettre de l’ordre dans ce foisonnement notionnel [Préconisation n°34]. La notion générique de « renseignement » semble devoir l’emporter sur le reste. Le législateur pourrait retenir la gradation suivante : les informations englobent les renseignements qui eux-mêmes englobent les données. Par conséquent, les équivalences malheureuses doivent être supprimées, les polysémies bannies.

Dans le même élan, le chapitre I du titre V devrait être rebaptisé [Préconisation n°35] car il ne concerne pas uniquement les données de connexion ; il pourrait opportunément matérialiser la gradation dans l’ingérence.

Enfin, il conviendrait de supprimer l’hésitation entre le terme de « recueil » et celui de « collecte » que la loi emploie indifféremment, en privilégiant le premier [Préconisation n°36].

Les autres catégories juridiques de la loi

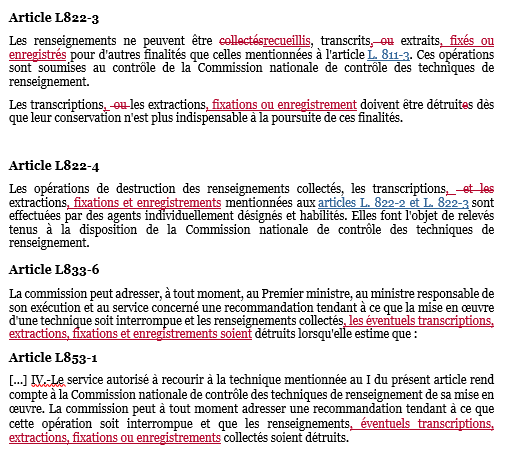

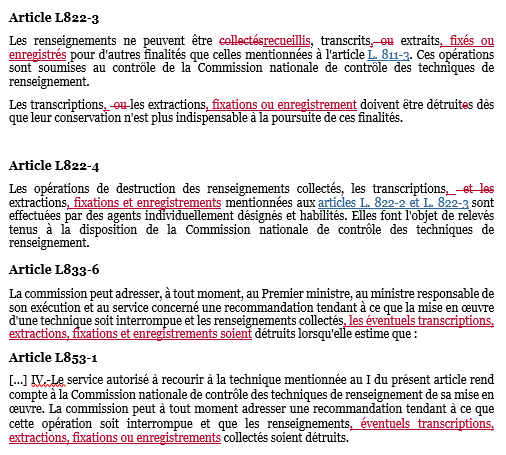

Dans la loi, le terme de renseignement ne recouvre pas le fruit de son exploitation puisque les notions de « transcription » et « extraction » (L.822-3, L854-6 ou 9, L.855-1-C) sont utilisées et disposent d’un régime de conservation particulier (L.822-3). Mais en réalité, ces deux notions ont été pensées pour les interceptions de sécurité et les paroles en général. Or, les articles L. 853-1 et 2 introduisent les notions de « fixation » et d’« enregistrement » sans que ces notions ne figurent ailleurs, notamment dans la partie dédiée au régime de conservation. Là encore, il s’agit d’une carence à laquelle il convient de remédier [Préconisation n°37] et d’introduire également cesmodifications aux L. 853-2 et 3 ainsi que L. 854-9

Par ailleurs, la phase d’exploitation est peu formalisée. Elle n’existe que pour les communications (L.8521-1 III, L. 852-2, L. 854-1 à 5, L.854-8, L855-1 A, L871-2). En revanche, dans le cadre des articles L.851-3, L. 851-6 et L. 852-1 les données sont détruites lorsqu’elles sont sans lien avec la finalité poursuivie, ce qui suppose de les avoir préalablement exploitées, sans que la loi ne le prévoie. Il s’agit d’une carence à combler en apportant des garanties de traçabilité notamment [Préconisation n°38].

Conclusion

A l’usage, la loi relative au renseignement n’a pas révélé de failles qui nécessitent d’en revoir la structure ou les éléments principaux. Au contraire, il faut sanctuariser et renforcer ceux-ci.

De même, l’évolution technologique ne semble pas requérir des modifications législatives, sous peine de s’affranchir des avantages du texte voté en 2015 et d’ouvrir de véritables boites de Pandore.

En revanche, la loi mérite d’être complétée en raison des « oublis » opérés il y a cinq ans, à la fois par volonté de favoriser la définition juridique des TR, de ne pas élargir le débat ad libitum, mais aussi par absence de maturité juridique. Désormais, le renseignement s’insère pleinement dans l’Etat de droit et la sécurité juridique de ses activités, comme leur pleine reconnaissance, nécessitent le cadre juridique le plus complet et précis.

L’objectif réside dans le maintien de cet équilibre entre efficacité opérationnelle, préservation des libertés fondamentales et efficacité des contrôles.

En définitive, le législateur de 2020 doit présenter une main tremblante au moment de prendre la plume afin de ne pas pécher par excès (liberticides ou paralysants) tout en ayant les idées extrêmement claires sur un sujet qui, s’il ne doit pas être appréhendé sous un angle technologique, mérite une réflexion doctrinale aboutie.

Synthèse des préconisations

Préconisation n°1 : conserver la proportionnalité inscrite dans le CSI par le législateur de 2015.

Préconisation n°2 : Aligner l’usage de l’IMSI-catcher sur les autres techniques au regard de son ingérence dans la vie privée de même intensité.

Préconisation n°3 : Compléter l’article L. 863-2 afin de permettre la sécurité juridique de la mutualisation du renseignement.

Préconisation n°4 : Prévoir un encadrement très fort de l’article L. 851-3 relatif à la surveillance algorithmique sur les réseaux des opérateurs.

Préconisation n°5 : Envisager une centralisation renforcée du produit des TR et de leur exécution sous l’égide du GIC.

Préconisation n°6 : Prévoir un encadrement très fort de l’article L. 851-2 relatif à la surveillance algorithmique sur les réseaux des opérateurs.

Préconisation n°7 : Poser le débat relatif à la création d’une agence technique afin que l’arbitrage rendu soit éclairé et définitif.

Préconisation n°8 : Préserver la distinction entre les TR mises en œuvre sur le territoire national et celles relatives à l’étranger.

Préconisation n°9 : Limiter l’applicabilité de la loi aux personnes de nationalité française ou résidant habituellement sur le territoire national.

Préconisation n°10 : Préserver la rédaction des finalités telle que prévue par le législateur de 2015.

Préconisation n°11 : Intégrer parmi les items précités la sécurité des services, de leurs agents, de leurs méthodes et de leurs sources.

Préconisation n°12 : Conférer un statut juridique aux sources des services de renseignement.

Préconisation n°13 : Réintroduire une certaine cohérence dans la proportionnalité appliquée aux durées d’autorisation et de conservation des TR.

Préconisation n°14 : Renvoyer à l’article 226-3 du code pénal pour décrire le dispositif technique de captation de données informatiques, conformément à la formulation retenue pour l’article L.851-6 ou L.852-1.

Préconisation n°15 : Prendre un décret pour désigner les services spécialisés de renseignement à raison de leurs fonctions et non de leurs outils.

Préconisation n°16 : Diminuer le nombre de services autorisés à recourir à des TR dans le cadre de l’article L.811-4.

Préconisation n°17 : Confier à l’inspection des services de renseignement une mission permanente de contrôle de la règle du tiers service.

Préconisation n°18 : Favoriser l’émergence de véritables (sous-)directions de la conformité et de la légalité au sein de chacun des services.

Préconisation n°19 : Favoriser la création d’instances pérennes et techniciennes pour le suivi des TR auprès des ministres de tutelle (sur le modèle du Bureau réservé du ministère des Armées).

Préconisation n°20 : Restaurer la capacité du Premier ministre de passer outre les avis de la CNCTR.

Préconisation n°21 : Permettre à la CNIL de saisir directement la formation spécialisée du Conseil d’Etat pour le contentieux relatif aux fichiers de souveraineté.

Préconisation n°22 : Promouvoir le principe d’une interface « hit/no hit » appliquée aux fichiers des services de renseignement.

Préconisation n°23 : Eriger l’interconnexion en technique de recueil du renseignement à part entière.

Préconisation n°24 : Prévoir la capacité d’interception du courrier postal dans la loi.

Préconisation n°25 : Offrir une sécurité juridique à l’activité de filature.

Préconisation n°26 : Permettre d’exploiter l’ensemble des renseignements receuillis pour réaliser des opérations de recherche et développement.

Préconisation n°27 : Faciliter juridiquement le déchiffrement des données.

Préconisation n°28 : Prévoir dans la loi une traçabilité et un processus d’autorisation pour les opérations spéciales.

Préconisation n°29 : Conduire une réflexion pour examiner les dispositions spécifiques nécessaires au profit de l’action cybernétique.

Préconisation n°30 : Nouer une réflexion autour de la capacité de mobilité au sein de la communauté du renseignement afin de permettre la réalisation de carrières entières dans le renseignement.

Préconisation n°31 : Recodifier les articles relatifs à la DPR dans le CSI.

Préconisation n°32 : Recodifier dans le CSI les dispositions présentes dans d’autres codes en matière d’identité fictive, de témoignage, d’exemption pénale, etc. au sein du chapitre II du titre VI, intitulé « De la protection juridique des agents ».

Préconisation n°33 : Recodifier dans le CSI l’ensemble des droits de consultation de fichiers octroyés aux services de renseignement.

Préconisation n°34 : Effectuer un toilettage légistique concernant les notions employées (renseignement, données, informations).

Préconisation n°35 : Rebaptiser le chapitre I du titre V.

Préconisation n°36 : Supprimer l’hésitation entre le terme de « recueil » et celui de « collecte » que la loi emploie indifféremment en favorisant le premier.

Préconisation n°37 : Introduire les notions de « fixation » et d’« enregistrement » dans la loi.

Préconisation n°38 : Définir et encadrer la phase d’exploitation.

Notes

| ↑1 | Cf. notre contribution « Une loi relative aux services de renseignement : l’utopie d’une démocratie adulte ? », note n°130 de la Fondation Jean Jaurès, 17 avril 2012, 20p. |

| ↑2 | Sous l’impulsion décisive de Jean-Jacques Urvoas dans le cadre de ses fonctions de président de la commission des Lois de l’Assemblée nationale, de rapporteur d’une mission d’information puis de président de la délégation parlementaire au renseignement. |

| ↑3 | Par commodité, la mention du CSI ne sera plus réitérée dans la suite du texte. |

| ↑4 | Sur ce point, nous renvoyons le lecteur à notre analyse et nos propositions publiées par L’Hétairie le 27 mai 2018 : « Contrôle parlementaire des services de renseignement : les nécessaires adieux à l’adolescence ». |

| ↑5 | Certains articles de la « loi Collomb » précitée ont eux aussi été frappés d’un délai de caducité. |

| ↑6 | Pour de plus amples développements, nous renvoyons le lecteur à notre contribution : « Quand l’Etat de droit rencontre l’Etat secret : cadre et garanties du recours aux techniques de recueil de renseignement », in Olivier FORCADE et Bertrand WARUSFEL |

| ↑7 | Dans l’ordre : recueil des données de connexion (RDC) < recueil des données de connexion en temps réel (RDCTR) < géolocalisation < IMSI catcher < interceptions de sécurité (IS) < captation d’images et de son < captation de données informatiques < pénétration domiciliaire. Au-delà des seules indications découlant de la légistique, le III du L.852-1 CSI explicite une partie de cette organisation croissante en précisant que les IS emportent une réquisition de données de connexion. |

| ↑8 | Nous emploierons ce terme générique désormais passé dans le débat public même s’il ne correspond pas à la variété des dispositifs techniques et des modes de recueil. |

| ↑9 | Cette hypothèse s’avère d’autant plus prégnante qu’un recours devant le Conseil d’Etat a été déposé le 25 juin dernier par la Quadrature du Net. Il porte spécifiquement sur l’article L.863-2. Il est probable que l’association saisisse cette occasion pour déposer une question prioritaire de constitutionnalité. |

| ↑10 | L’Hétairie va constituer un groupe de travail sur ce point. |

| ↑11 | Il modifiait l’article L. 821-1 en introduisant un deuxième alinéa (en gras) : « La mise en œuvre sur le territoire national des techniques de recueil de renseignement mentionnées au titre V du présent livre est soumise à autorisation préalable du Premier ministre, délivrée après avis de la Commission nationale de contrôle des techniques de renseignement.

Par dérogation au premier alinéa, lorsque la mise en œuvre sur le territoire national d’une technique de renseignement ne concerne pas un Français ou une personne résidant habituellement sur le territoire français, l’autorisation est délivrée par le Premier ministre sans avis préalable de la Commission nationale de contrôle des techniques de renseignement. Ces techniques ne peuvent être mises en œuvre que par des agents individuellement désignés et habilités ». |

| ↑12 | Comme l’établit le rapport de la DPR pour l’année 2017. |

| ↑13 | « La sécurité nationale, la sauvegarde des éléments essentiels du potentiel scientifique et économique de la France, ou la prévention du terrorisme, de la criminalité et de la délinquance organisées et de la reconstitution ou du maintien de groupements dissous en application de la loi du 10 janvier 1936 sur les groupes de combat et les milices privées. » |

| ↑14 | Pour de plus amples développements, se rapporter à « Quand l’Etat de droit rencontre l’Etat secret… », op. cit. |

| ↑15 | Ou, plus exactement en droit, de pseudonymat. |

| ↑16 | Au-delà de l’article 323-8 du code pénal, créé par la loi de 2015, qui a récemment inspiré la modification de l’article L.4123-12 du code de la défense. |